Enunciado

Se ha incautado el equipo personal de un presunto pedófilo, pero en dicha computadora no se ha podido obtener ninguna evidencia de la fuente de los ficheros ilegales que se descargó, sin embargo, en la carpeta de las evidencias se ha encontrado un fichero de video que parece sospechoso.

Ficheros: elvis.avi (mega.nz)

Solución

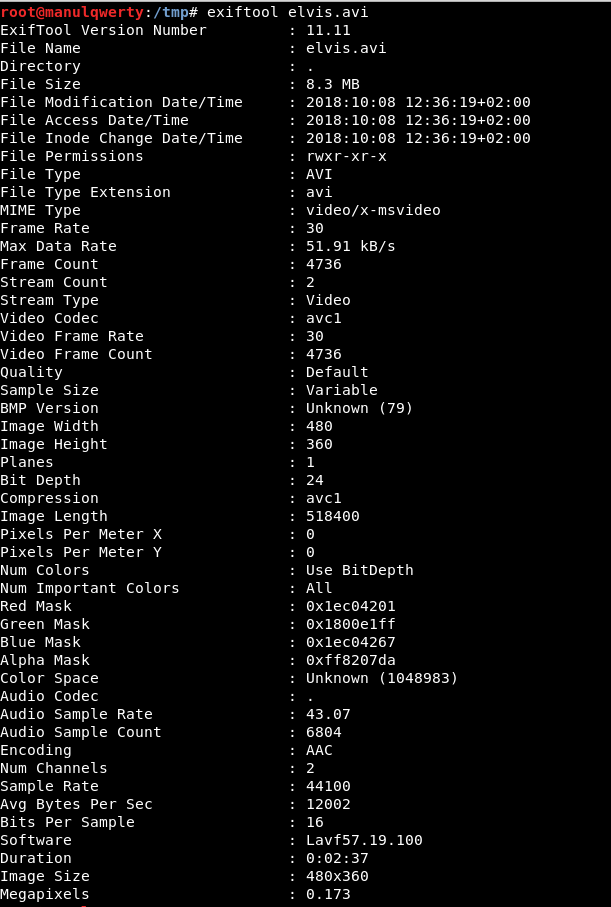

Solo se nos entrega un fichero (un video), vamos a echarle un ojo a los metadatos:

Parece que no encontramos nada interesante asi que usaremos ‘strings’.

Al final del fichero hay dos base64, los descodificamos y guardamos:

echo $BASE64 > enc base64 -d enc > out

Los ficheros obtenidos son PGP, podremos crackear uno de ellos (el largo) y usar esa clave para obtener el flag en el otro pgp

gpg2john out > johned john johned #En mi caso ya había crackeado esta pgp y tuve que ponerle --show gpg pout #Introducimos 'elviselvis' y obtendremos el flag

Flag:

elvissiguevivo

Español

Español

No entiendo la ultima parte, que hiciste?, me dicen que guarde la clave ‘elviselvis’ y que con un cliente gpg gui cargar el pout. Explicate bien esa ultima parte.