Continuamos la serie de retos de la CyberCamp 2018 con un reto de forense de nivel facil.

Aqui teneis un enlace para poder descargaros los retos y probarlo vosotros mismos: RetosCyberCamp2018.zip

Enunciado

Un compañero te proporciona un volcado de memoria y te dice que ha perdido la contraseña, tendrás que apañártelas para encontrarla, la contraseña será la FLAG buscada. El nombre de usuario de tu compañero es ThatDude.

Fichero: mi_memoria y mi_memoria.md5

Solución

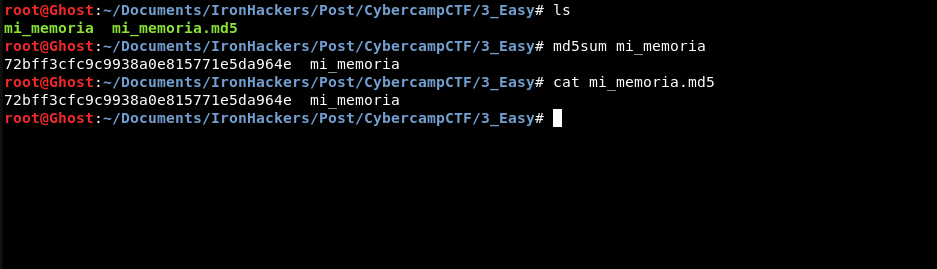

En este caso nos dan dos archivos aunque uno de ellos simplemente sirve para comprobar la integridad del archivo:

Como vemos el archivo se ha mantenido intacto y podemos continuar con el reto.

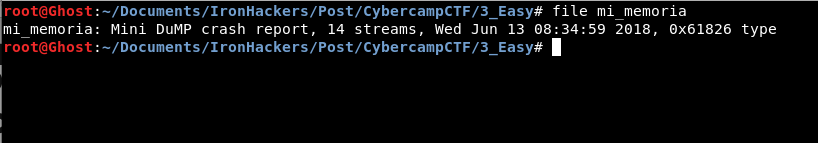

El archivo mi_memoria que deberemos analizar sabemos que es un volcado de memoria aunque antes de empezar a analizarlo debemos saber es que tipo de archivo es.

Asi determinamos que es un volcado de memoria Minidump Crash report, al ver esto podemos pensar que es un dumpeo del proceso LSASS.

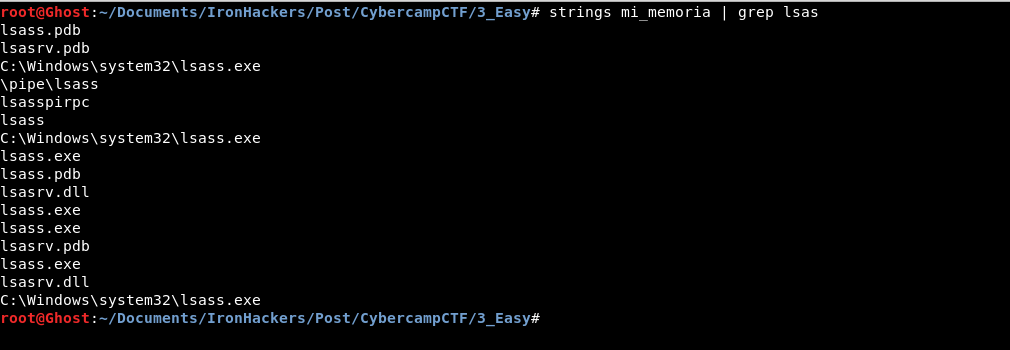

Lo comprobaremos mirando los strings del dumpeo de memoria:

Podemos confirmar nuestras sospechas por lo que con esto y leyendo el enunciado, que nos pide recuperar una contraseña, procederemos a transferir el volcado de memoria a una máquina de Windows para utilizar la herramienta mimikatz.

Para realizar la transferencia del archivo podemos hostearlo en nuestra máquina y descargarlo con powershell:

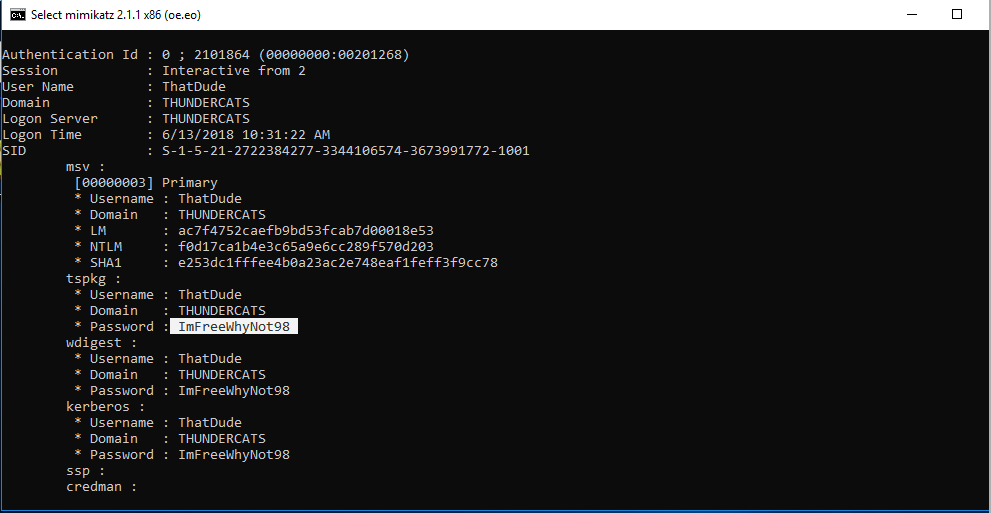

Una vez que tenemos el dump en la máquina virtual procedemos a cargar mimikatz ejecutando el dumpeo de contraseñas:

Terminada la ejecución que apenas dura unos segundos obtendremos todas las contraseñas guardadas en el registro.

Buscando entre los resultados obtenidos encontramos al usuario ThatDude, el cual era nuestro objetivo, y su contraseña.

Como resultado la flag es: ImFreeWhyNot98

Referencias:

Español

Español

Leave a Reply