El siguiente reto de la CyberCamp 2018 que resolveremos es un reto de forense de nivel medio. Este reto es el número 10.

Aquí teneis un enlace para poder descargaros los retos y probarlo vosotros mismos: RetosCyberCamp2018.zip

Enunciado

Se sospecha que un compañero de tu oficina está vendiendo secretos de estado a través de una aplicación de mensajería muy utilizada. Se te ha proporcionado la imagen de su terminal Android a través del cual deberás recuperar y localizar estos mensajes. En ellos se encontrará la FLAG que necesitas.

Ficheros: android.img

Solución

Solo se nos entrega una imagen Android, vamos a montarla con autopsy y ver qué contiene:

autopsy

Una vez hemos montado la imagen, revisamos las aplicaciones instaladas buscando alguna de mensajería.

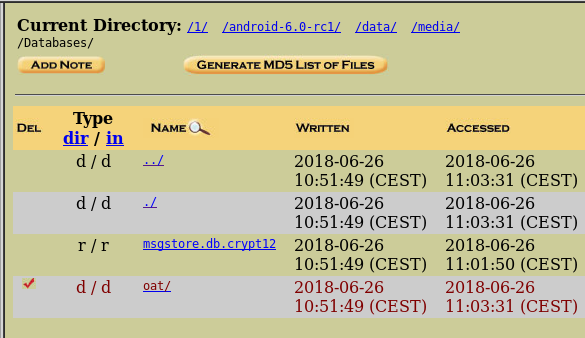

Encontramos que Whatsapp está instalada, tras revisar los ficheros, encontramos la base de datos encriptada:

/android-6.0-rc1/data/media/msgstore.db.crypt12

Lo siguiente es desencriptar esta base de datos, para ello vamos a usar http://whatcrypt.com/

Nos descargamos el fichero desde autopsy y lo subimos:

El ultimo paso es abrir la base de datos que nos descarga, en mi caso con sqlite:

Se encuentra un mensaje codificado en Base64, lo desciframos y se trata de una imagen que contiene el flag:

FLAG: TOO_MANY_SECRETS

Español

Español

Me ha encantado, es muy interesante.