CyberCamp 2018

Con esta entrada comenzamos una serie de writeups resolviendo los retos de la fase clasificatoria de la CyberCamp 2018. Fueron unos retos bastante entretenidos empezando por una dificultad básica hasta algunos de dificultad elevada.

Enunciado

Desde hace un tiempo la red Wifi de nuestro cliente no va bien. Se quejan de que a veces no se conectan los equipos y sospechamos que existe algún atacante malicioso en la zona. Hemos enviado a nuestro auditor junior a realizar una captura en el sitio, pero no ha podido determinar lo que pasa y nos ha enviado la captura en formato pcap. ¿Podrías echarle una mano? (Respuesta: flag{dirección MAC en formato XX:XX:XX:XX:XX:XX del host atacado} – ejemplo: flag{xx:xx:xx:xx:xx:xx})

Fichero: reto1.cap

Solución

El archivo que nos dan a analizar es un archivo PCAP, este tipo de archivos contienen capturas de tráfico de red, posteriormente se usan para analizar el tráfico, buscar errores en la red y también son utilizados para ver los datos interceptados cuando se hace sniffing.

En este caso tendremos que analizar el tráfico y para ello utilizaremos la herramienta Wireshark.

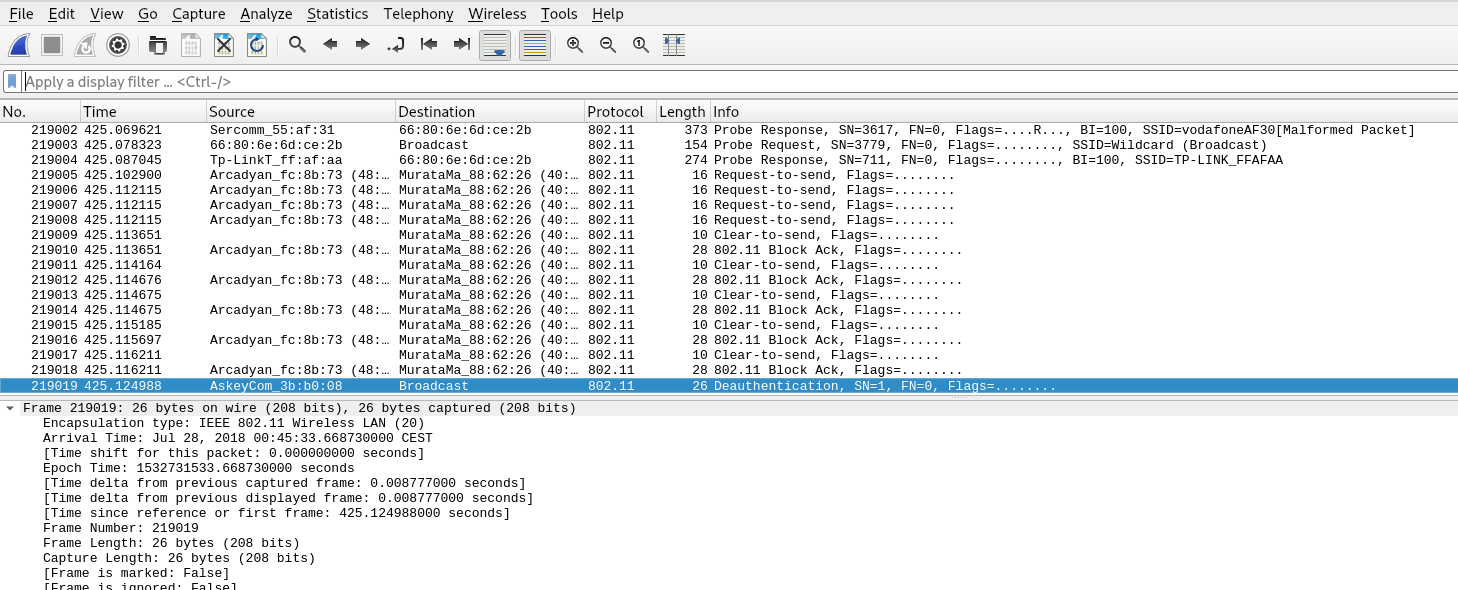

Abriremos nuestro archivo reto1.cap viendo asi todos los paquetes capturados:

Una vez cargado el archivo debemos prestar atención al enunciado ya que nos da una pista bastante importante. Este nos cuenta que el cliente se queja de que a veces no se conectan los equipos a la red wifi, con esta información podemos interpretar que se esta realizando un ataque de desautenticación.

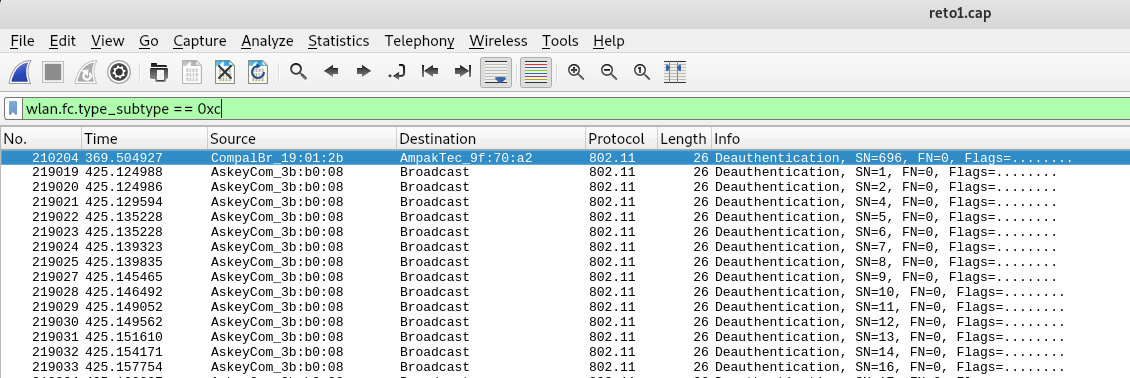

Wireshark permite filtrar los paquetes de la captura por lo que usaremos estos filtros para asi localizar todos los paquetes de desautenticación de la captura.

Authentication: wlan.fc.type_subtype == 0xb

Deauthentication: wlan.fc.type_subtype == 0xc

Association Request: wlan.fc.type_subtype == 0x0

Association Response: wlan.fc.type_subtype == 0x1

Una vez tenemos filtrados los paquetes, nos fijaremos en los que han sido enviados al broadcast (es decir a todos los dispositivos).

Como vemos se han enviado una gran cantidad de paquetes de desautenticacion desde el mismo host.

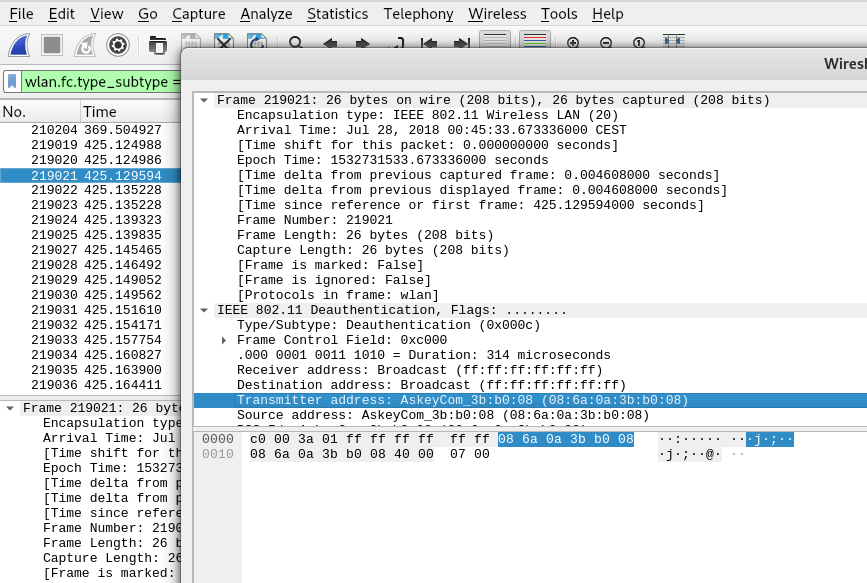

Ya habiendo obtenido la MAC finalizamos el reto introduciendo el flag valido:

flag{08:6a:0a:3b:b0:08}

Referencias:

https://packetwrangling.com/2017/11/02/weathering-a-deauth-storm-with-wireshark/

Español

Español

Hola. Enhorabuena por la iniciativa de publicar los Write-ups.

Puedes dejar el fichero de captura para analizarlo?

Gracias

Hola Pau, gracias por tu reconocimiento.

Añadiremos a todos los posts de esta serie un enlace con los retos y también te lo dejo aqui.

https://mega.nz/#!6zhmEYIa!SPDG441x8km2COM0bkmTq0W9uqVipcFx4hbC-KqN2fU

Un saludo y esperamos verte mas por aqui!

Fantástica iniciativa para aprender sobre la marcha con ejemplos reales y explicaciones concisas. Espero ferviente la próxima entrega.