Continuamos los retos de la CyberCamp 2018 con el reto 4, un reto de forense de nivel facil.

Aquí teneis un enlace para poder descargaros los retos y probarlo vosotros mismos: RetosCyberCamp2018.zip

Enunciado

Se ha realizado la incautación de un equipo sospechoso en las oficinas de cierto cuerpo de seguridad del estado. Se te proporciona una imagen de volcado de memoria en la cual tendrás que determinar si el equipo, en el momento del volcado, contenía algún tipo de malware o backdoor y localizar la IP del atacante. La FLAG será la IP del atacante localizado.

Fichero: memdump y memdump.md5

Solución

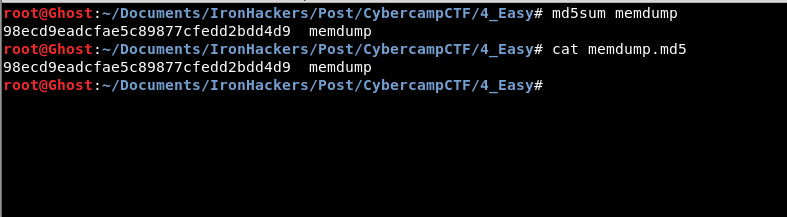

En este caso nos dan dos archivos aunque uno de ellos simplemente sirve para comprobar la integridad del archivo:

Como vemos el archivo se ha mantenido intacto y podemos continuar con el reto.

El archivo memdump que deberemos analizar sabemos que es un volcado de memoria. Para este análisis utilizaremos la herramienta integrada en Kali Linux Volatility.

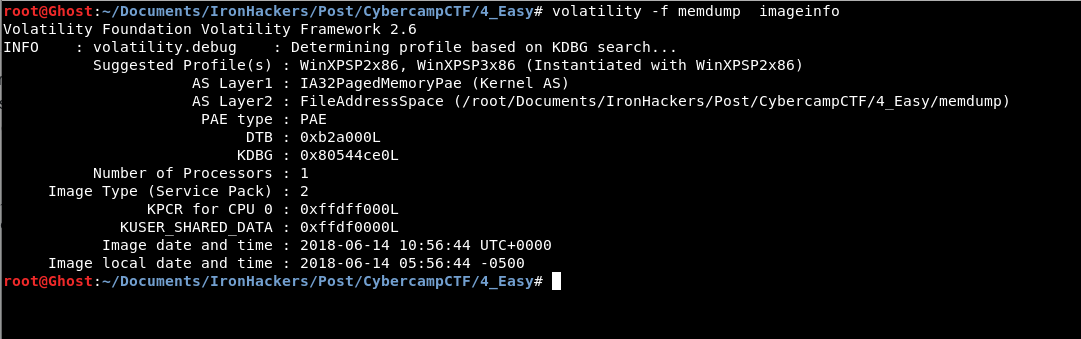

Lo primero que haremos es determinar el perfil del volcado de memoria, es decir, el tipo de sistema operativo y arquitectura del sistema original.

Asi determinamos que es un volcado de memoria de un sistema Windows XP 32 bits.

Utilizaremos este perfil para el resto del análisis.

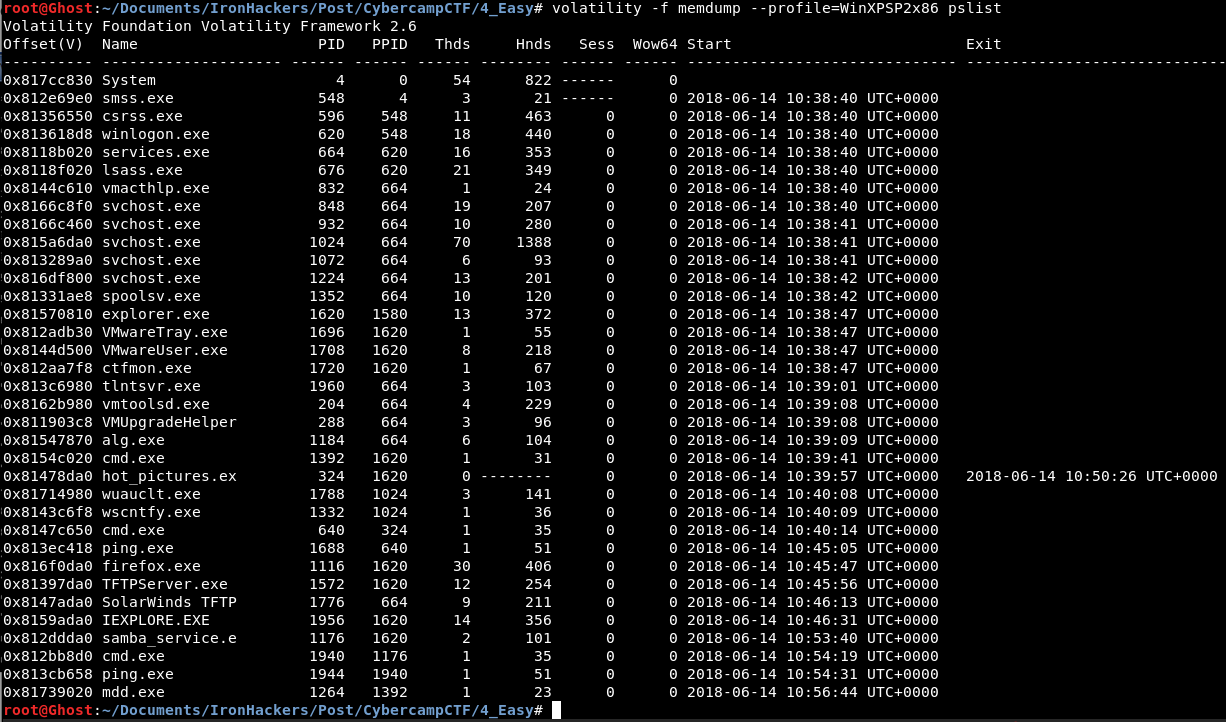

Como nos indica el enunciado para buscar si hay algún malware o troyano buscaremos entre los procesos del sistema:

Si analizamos el resultado obtenido en el comando anterior podemos observar algun proceso extraño como un cmd.exe con PID 640 cuyo proceso padre es hot_pictures.exe, en segundo lugar vemos un cmd.exe con PID 1392 pero en este caso el proceso padre es explorer.exe, nada sospechoso. Por ultimo vemos un cmd.exe con PID 1940 cuyo proceso padre es el servicio de SAMBA lo cual es bastante sospechoso.

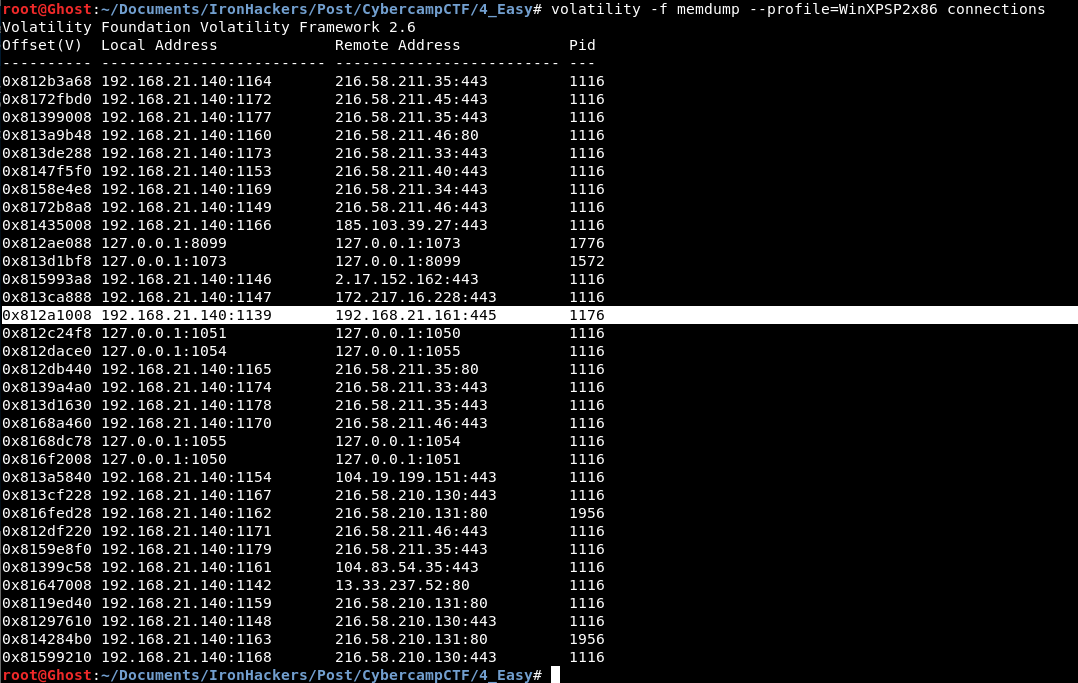

Despues de tener algunos procesos sospechosos podemos descubrir las conexiones que tenia la máquina utilizando Volatility de nuevo.

Buscando entre los PID de nuestros procesos sospechosos encontramos que efectivamente el servicio de SAMBA que ejecuto el cmd.exe con PID 1940 proviene de una conexión del exterior por lo que hemos encontrado a nuestro atacante.

La ip del atacante y por tanto el flag es: 192.168.21.161

Español

Español

Leave a Reply