En este post realizaremos el siguiente reto de la CyberCamp 2018, que es el reto 5. Este reto que esta categorizado como “otros” es de nivel medio.

Aquí teneis un enlace para poder descargaros los retos y probarlo vosotros mismos: RetosCyberCamp2018.zip

Enunciado

Se ha realizado la monitorización de tráfico wireless de una de las redes de tu organización. Se tiene la sospecha de que uno de los usuarios se está logueando contra una web que está realizando phishing y suplantando la legítima. Tu objetivo es recuperar las credenciales, la FLAG será la contraseña que utiliza el usuario para loguear.

Fichero: medium_5.cap

Solución

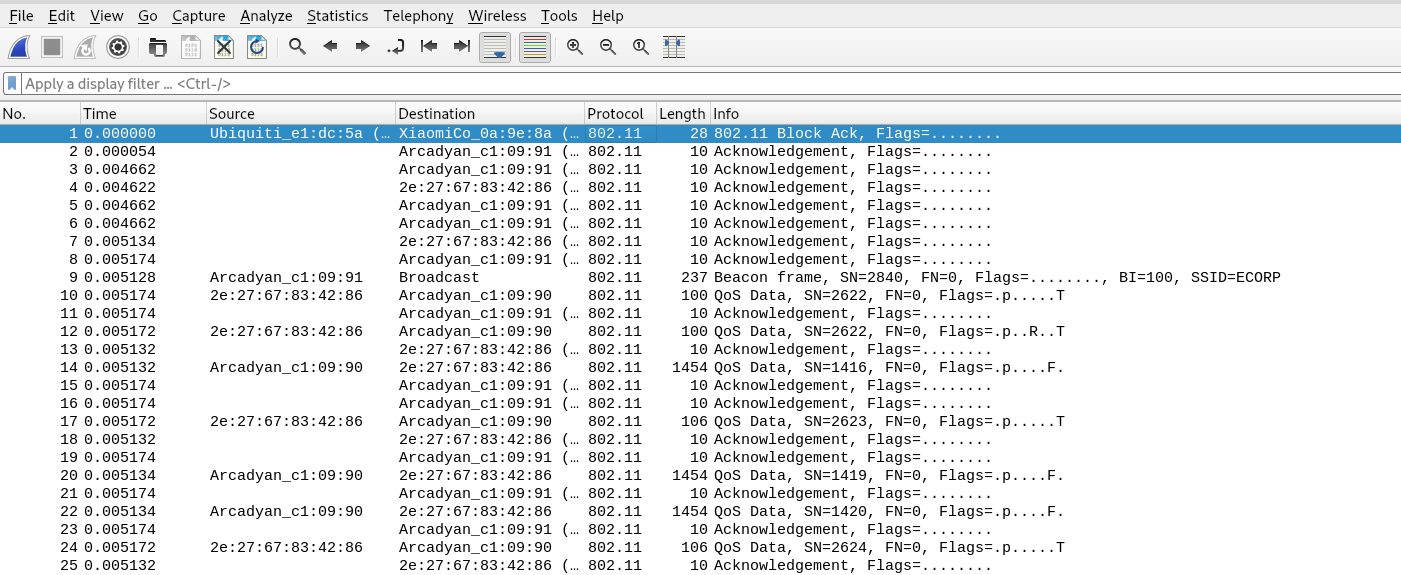

El archivo obtenido para este reto es un archivo cap, que contiene la captura del trafico de una red para analizar este archivo usaremos Wireshark.

Una vez tenemos abierto el fichero cap podemos ver los paquetes capturados.

Estos paquetes se encuentran cifrados por la red wifi por lo que primero deberemos crackear el fichero cap para obtener la clave y asi poder conseguir los paquetes en texto plano.

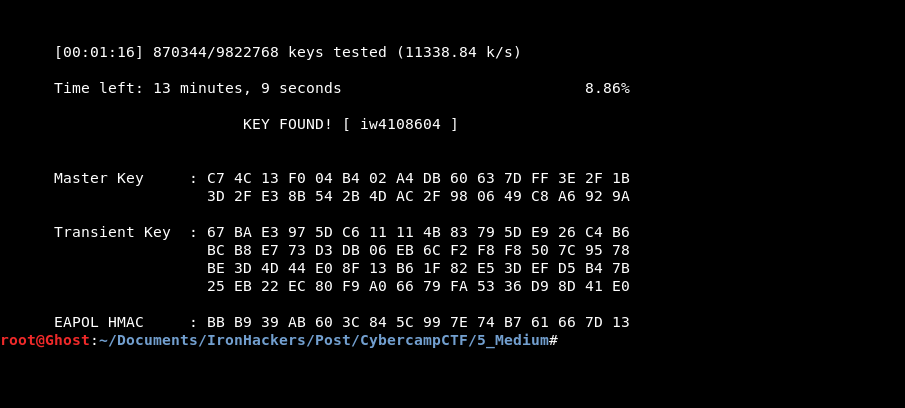

Despues de una pequeña espera, obtenemos la contraseña que se encontraba en el rockyou

Con esta clave podemos descifrar los paquetes añadiendo la siguiente configuración a Wireshark:

Una vez tenemos los paquetes desencriptados podemos buscar la información del enunciado, lo que necesitamos es una contraseña por lo que tendremos que orientar la busqueda a ese objetivo.

Para ello exportaremos los paquetes a texto plano.

Con el archivo ya exportado filtraremos con grep por palabras claves como en este caso “pass” y añadiremos a la salida del comando las 3 lineas anteriores y superiores

al realizar esta busqueda llegamos a la información deseada en este paquete donde podemos ver dentro del data un post con las credenciales en texto plano.

Login_Name: john

Login_Password:qwertyFpass1234

Por lo tanto el flag es: qwertyFpass1234

Referencias: https://wiki.wireshark.org/HowToDecrypt802.11

English

English

Sin el -i en el grep, fuiste muy afortunado. 🙂

Gracias por la técnica en wireshark. directo a mis notas.

Buenos dias,

Un gran post!!!

El enlace de mega está caido 🙁

Un saludo desde malaga!