En muchos hoteles, institutos y empresas se establece un portal cautivo para controlar el acceso a la red WIFI. En este post veremos dos casos reales en los que se pudo saltar este login, uno con una protección muy baja y otro que requería algo mas de trabajo pero que una vez preparado todo nos permite saltarnos la restricción en muchos de los portales con esa misma configuración.

Durante un viaje a Madrid para asistir a la h-con 2019 nos hospedamos en un hotel. En este hotel existía un portal cautivo que controla el acceso a internet solo para clientes.

En una noche aburrido se me ocurrió darle una vuelta a ver si conseguía saltarme este login y de paso escribir algo. En este caso los administradores de esta red WIFI no se tomaron muy enserio la restricción e implementaron una autenticación por MAC.

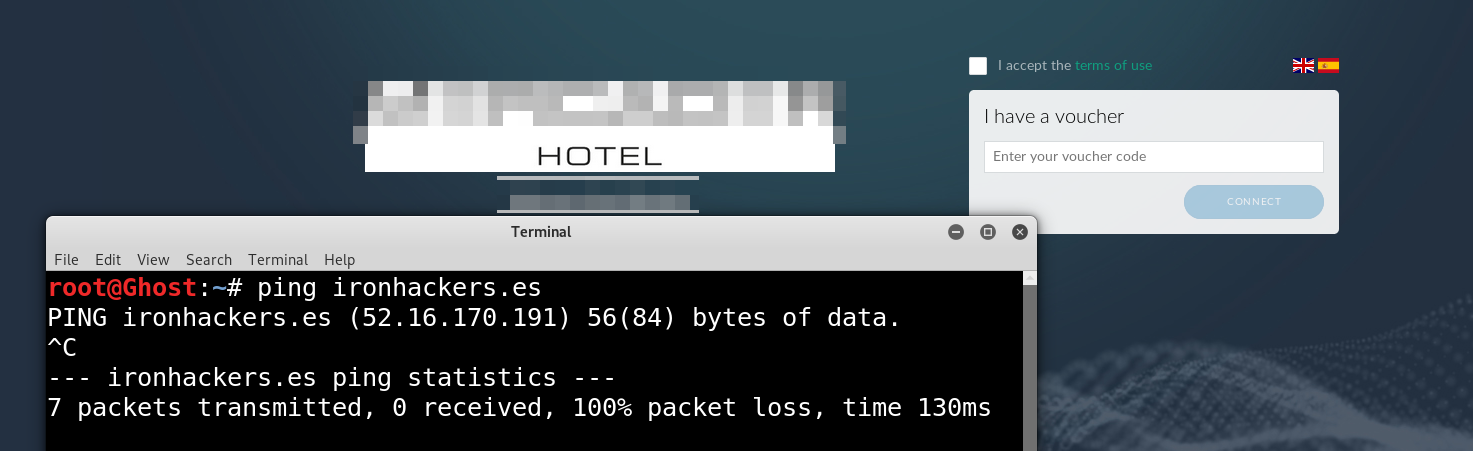

Como muestro en la captura una vez me he conectado a la red WIFI salta una página de login. Intentando hacer ping a ironhackers.es vemos que no tenemos acceso a internet.

Este ataque es muy simple ya que simplemente consiste en clonar la MAC de un dispositivo que ya este autorizado y podremos navegar.

Lo primero que debemos de hacer es obtener la MAC de los dispositivos de la red.

nmap -sP 192.168.1.1-255

Una vez tenemos la MAC de una víctima procederemos a cambiar la MAC de nuestra tarjeta de red por la suya. Para esto utilizaramos macchanger.

#Apagamos la interfaz wlan0 ifconfig wlan0 down #Mostramos la MAC de la interfaz wlan0 macchanger -s wlan0 #Cambiamos la MAC por la escrita macchanger -m F0:43:47:91:B0:FD wlan0 #Volvemos a levantar la interfaz wlan0 ifconfig wlan0 up

Ya tenemos acceso a internet con este simple ataque.

Empezamos con el segundo caso en el cual los administradores habían establecido alguna medida mas seria.

En este caso es un portal con autenticación mediante un servidor radius con unas credenciales por cada usuario, asi que ya de primeras descartamos la autenticación por MAC.

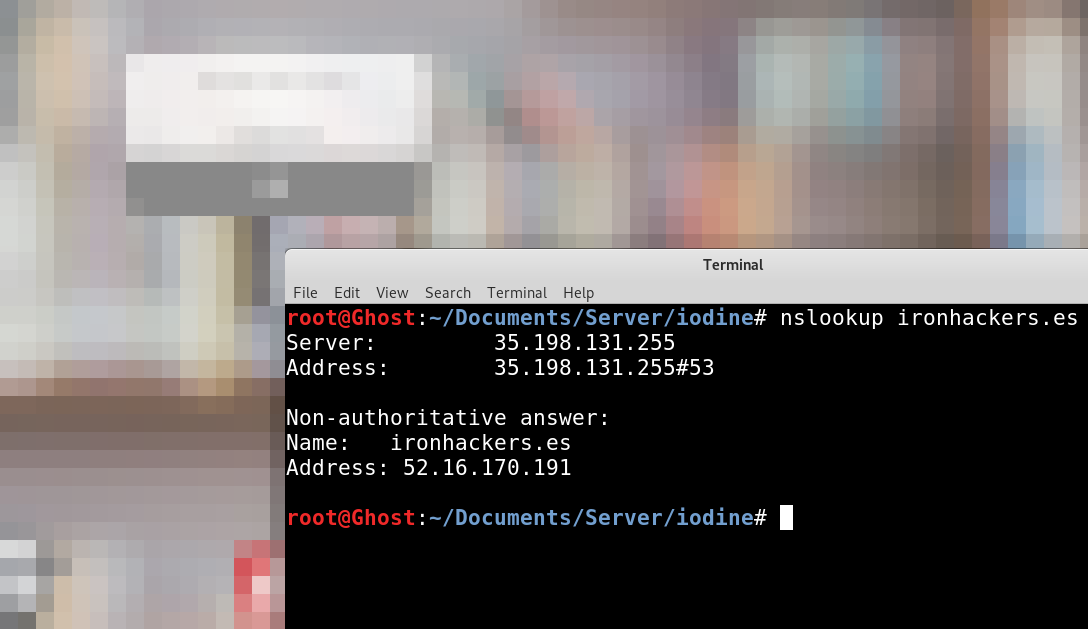

Ahora lo que probamos es a intentar hacer una resolución DNS

nslookup ironhackers.es

Como la resolución funciona podemos probar a realizar un tunel DNS que encapsule el tráfico TCP.

Para esta técnica necesitaremos un servidor accesible con SSH,un dominio bajo nuestro control y crear una serie de registros DNS.

Yo en mi caso tengo el dominio ironhackerspanel.xyz

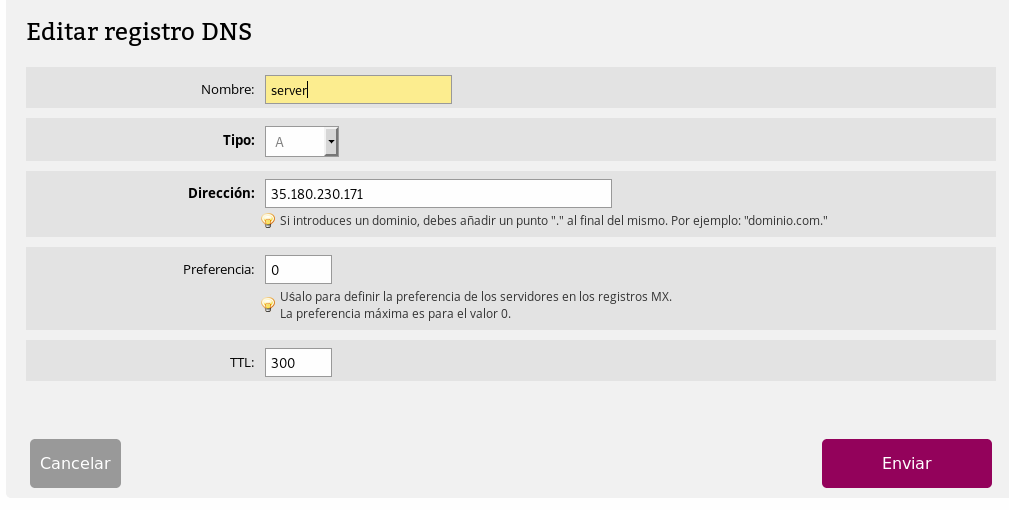

El primer paso será la creación de un subdominio que apunte al servidor accesible que será a través del cual navegaremos simulando un servidor DNS.

En este caso crearemos server.ironhackerspanel.xyz

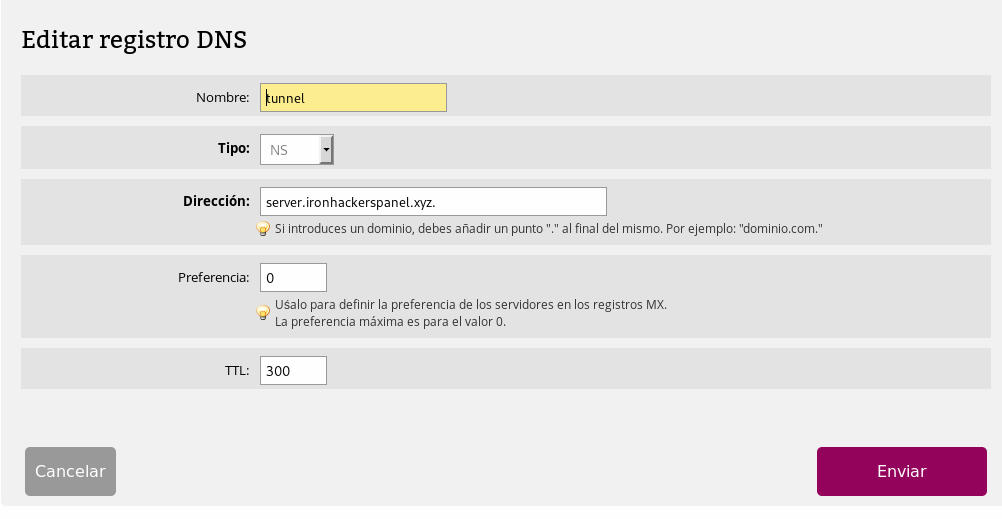

Después tendremos que crear otro subdominio con un registro NS que resolverá el DNS hacía el subdominio anterior.

tunnel.ironhackerspanel.xyz será el subdominio con el registro NS.

La tabla de registros DNS quedará de la siguiente manera:

Con esta parte configurada pasamos al siguiente paso. Para la creación de un tunel DNS utilizaremos la herramienta iodine.

En el GitHub encontramos el proyecto que tendremos que clonar y compilar tanto en el servidor como en el cliente para poder ejecutar los binarios, es posible que haya que instalar alguna dependencia. Con la siguiente secuencia de comandos se hace el proceso completo.

#Bajamos el proyecto de GitHub git clone https://github.com/yarrick/iodine.git #Dependencias, si ya estan instaladas no hacer apt-get install make apt-get install gcc apt-get install zlib1g-dev cd iodine #Compilamos make

Una vez descargado y compilado procederemos a dejar ejecutando el binario del servidor para así poder conectarnos a el sin entrar en el portal cautivo.

#-f indica que no corra en segundo plano, solo era por mejor comprension #-P 12345 estblece como contraseña 1234 # 10.10.10.1 indica la red virtual a crear, debe estar libre ./iodined -f -c -P 12345 10.10.10.1 tunnel.ironhackerspanel.xyz

Esto lo podemos iniciar como un servicio para así solo tener que levantar la máquina servidor y que siempre este corriendo.

Ahora pasamos a la prueba en la que hemos conectado a la red WIFI y nos salta el portal cautivo. Procederemos a conectarnos con el binario del cliente lo que hará que tengamos conexión tunelizada con la red virtual creada en el servidor 10.10.10.1/24. Esto nos permitirá realizar un tunel SSH y crear un proxy dinámico.

#Conectamos al servidor DNS fake con la password 12345 ./iodine -f -P 12345 tunnel.ironhackerspanel.xyz #Una vez realizada la conexion realizamos el tunel SSH hacia la ip del servidor en la red virtual ssh -i ghostpp7.pem -D 1080 [email protected]

Una vez seguido estos pasos tendremos un proxy socks en localhost 1080 y a través de proxychains configurado como en el video o añadiendo el proxy al navegador podremos navegar, eso si la velocidad será reducida debido al tunel.

Herramientas: iodine, amazon AWS

English

English

I have here camp open wifi .i want hack.how i long in they want mu number and password please tell me

?

Sir how to bypass college wifi sign in website

Thanks man, clear and well written.

What editor or software are you using?

How to hack piso wifi

lol

Dyhkk

Well i have a campus wifi, with multiple repeaters or routers. It broadcasts 2 networks one is free, with a captive portal and provides 1gb with a mobile number other is a privatenet, it uses wpa/wpa3 802.1x but only way to login ia through sim.

In mobile phone you will find aka option instead of sim option. My question is for a quite a while the public network is accessible but doesn’t connect(i have tried many “tricks” so please i don’t aspect any ip change or like funny solution. I would not have been asking you. I am able to connect through a custom ip address but it disconnects in a sec/minute and there is no internet connection plus no captive portal when connected through custom ip, ia there a solution

Thank you if you reply.

Hi can u do a tutorial how to bypass admin ppanel of a piso wifi cuz i need free internet here in philippines if u dont know whats a piso wifi google iit and make a tutorial how to bypass or make anan exploit TAHNKS.

lol

actually this is it. you need to use kali or similar distro

how to hack login page of internet cafes bro, and thnx

Bahis hatta, araba, at yarışı, bisiklet yarışları bahigo gibi katagorilerin geçerli bulunduğunu görmeniz mümkün olabilir.

DNS over HTTPS is your friend also, a lot of these captive portals are intercepting your DNS queries to redirect to the portal. If setup correctly they are blocking DNS queries over port 53/UDP. But, almost guarantee none of them are blocking DNS over TCP/443 (DoH) and especially if you have your own custom DoH server that they wouldn’t know to blacklist, then you can easilly bypass using DoH which is supported in almost every browser now 🙂

Hi Lapras! Can you help me? I need more information about your method. Can you find me in telegram @04840 ?

Please help me with hack and check ✔️✔️

Hack wefi

Our campus have WIFI with login page and different domain(firefox-DB, AuthPoint, itmbu.local{name of our university}). It has different login credentials for all user. They provide high speed internet in professor’s credential and to student speed is caped to 3mbps. Is there any way to retrieve all/few credentials stored in database? By the way our university uses WatchGuard firewall

I like to hack

Incredible source of knowledge! Clear, concise, and enlightening – a go-to for reliable and insightful information.

Istanaliga Istana is the best and most popular gaming league in the world

satrialiga

satrialiga is an online gaming site that is received a lot of attention an various

awards from world game lovers

satrialiga

satrialiga is an online gaming site that is received a lot of attention an various

awards from world game lovers

Satrialiga recommendations for the best and most popular online games for game lovers

Istanaliga

istanaliga is the most incredibly exiciting online gaming site and has the most

players,both adults and children

satrialiga

satrialiga is an online gaming site that is received a lot of attention an various

awards from world game lovers

Nice, very amazed with your page, please come to visit my site BELALANG4D

Satrialiga Online games are very popular throughout the country

Hi

d764qg